GoogleはKubernetes Engine(GKE)サービスを拡張し、いくつかのアップグレードを行なった。これにより、大規模環境でGKEが使用可能になると同時に、WebベースのダッシュボードCloud Consoleによるクラスタ管理とkubectlコマンドラインインターフェースのサポート、Kubernetesクラスタ運用に関するGoogleのベストプラクティス適用によるセキュリティ強化などが実現している。

12月初旬にGoogleは、GKEのリージョナルクラスタのベータ開始とスケーラビリティの向上を発表した。これにより、マルチマスタで可用性の高いコントロールプレーンでのKubernetesクラスタ構築が可能になる。リージョナルクラスタのメリットは、マスタをアップグレードする際のダウンタイムの最小化と、単一ゾーン障害に対するレジリエンス向上にある。GKE用の新しいCloud Consoleを使えば、クラスタ管理やトラブルシュート、フィックスをより効果的に行なうことができる。さらにGoogleは、Kubernetesクラスタ運用に関して、いくつかのベストプラクティスを提供する。その中で同社は、ノードに対する特権アカウント使用の最小化と、運用環境における管理者のKubernetes Web UI(別名Kubernetes Dashboard)使用と従来型権限の無効化を推奨している。

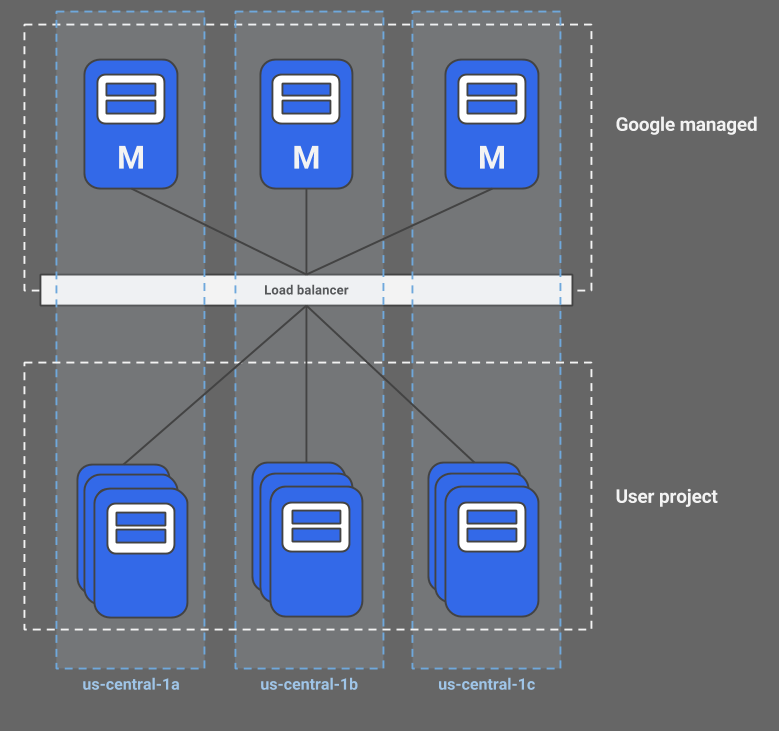

Kubernetesリージョナルクラスタでは、マスタとノードは3つのゾーンに分散され、デフォルトではそれぞれに3つのノードが配置される。複数のゾーンに分散することで、ひとつのゾーンに障害が発生した場合の可用性が確保される。さらに、--num-nodesフラグを使用して各ゾーンのノード数を増やすことにより、可用性とスケーラビリティをさらに高めることができる。リージョナルクラスタ機能に関する詳細については、資料を参照してほしい。

ベータ期間中のGKEリージョナルクラスタ機能については、GAまでは課金されない。最後に、クラスタの設定に関して、Googleは次のように推奨している。

- Cloud ConsoleのIAMセクションでサービスアカウントを作成する場合には、ノードに関連付ける前に最小特権の原則を適用すること。

- クラスタ稼働中は高度な特権を持ったアカウントが使用されているため、Kubernetes Web UIを無効にしておくこと。

- 従来型の認証、すなわち属性ベースのアクセス制御(Attribute-Based Access Control - ABAC)は無効にすること。バージョン1.8のKubernetesでは、ABACはデフォルトで無効になっている。

GKEでKubernetesクラスタを運用する際のセキュリティ推奨に関しては、Google Cloud Platformブログに詳しく説明されている。

3つのパブリッククラウドプロバイダは現在、それぞれのサービスを通じてKubernetesをサポートしている。AmazonとMicrosoftの両社は、自社のクラウドプラットフォームで使用可能な汎用的なコンテナオーケストレーションツールを用意しているが、いずれも現時点ではKubernetesを中心に置いている。MicrosoftはKubernetesを、専用のAzure Container Services for Kubernetes (AKS)でサポートする。このサービスは昨年10月に公開されたもので、現在は公開プレビュー中である。Amazonは先日の“re:Invent”開催中に、Amazon Elastic Container Service for Kubernetes(Amazon EKS)という新たなサービスを通じてKubernetesをサポートすると発表した。こちらも公開プレビュー中だ。

この記事を評価

- 編集者評

- 編集長アクション