Google CloudはDNS Armor、Infobloxとのパートナーシップにより開発された新しいクラウドネイティブ・セキュリティサービスを発表した。このサービスはGoogle Cloudのワークロードから発生するDNSベースの脅威を事前検出し、軽減することによる、セキュリティの基盤レイヤーを提供する。これはクリティカルな脆弱性に対処するものであり、Infoblox自身の調査によると、マルウェアの92%がコマンド&コントロール(C2)通信にDomain Name System(DNS)を利用していることが判明している。

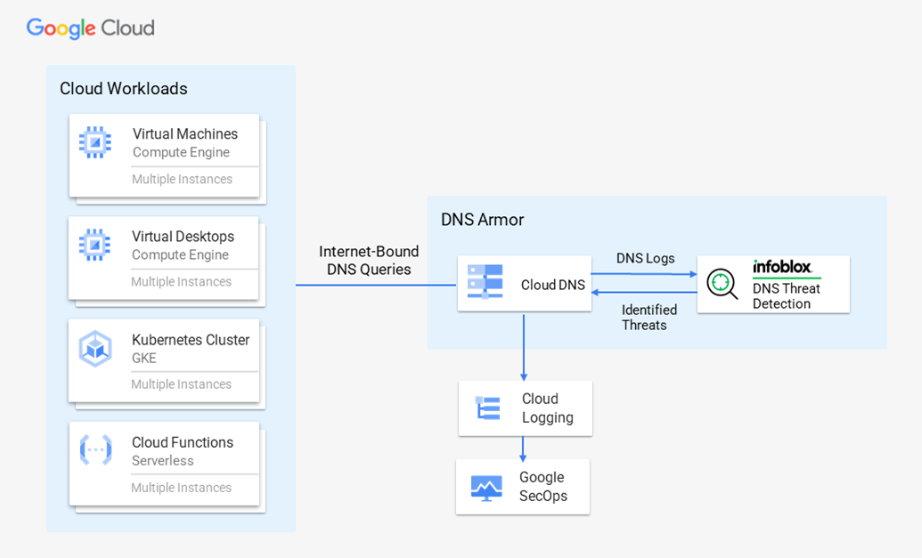

GoogleはこのサービスをGoogle Cloudワークロードから発信されるインターネット向けDNSクエリに対する事前の脅威検出と説明している。さらに同社はクラウドファーストのネットワークセキュリティ製品ポートフォリオを、悪意のあるコマンド&コントロール(C2)サーバーへのリクエスト、機密データの流出を目的としたDNSトンネリング、DNSクエリを利用するマルウェアなど、DNSベースの脅威を特定する基盤セキュリティレイヤーを提供することで補完するものだと述べている。

DNS Armorの基本機能は既知の悪意のあるドメインや高リスクドメイン、さらに悪意のある攻撃に使用される可能性が高い新規登録ドメインを特定するフィードベース検出を提供する。加えてDNSトンネリング攻撃の検出を含む機械学習ベースの検出技術を活用したアルゴリズムベースの脅威検出を提供し、不正なデータ流出を防止する。

Googleブログ投稿の著者は書いている:

多くの高度なサイバー攻撃はコマンド&コントロール環境とのネットワーク接続を確立します。DNS Armorを使用することでC2活動、マルウェア配布サイトへの接続、ワークロードから発生するドメイン生成アルゴリズム(DGA)トラフィックを検知することで、疑わしいドメインや悪意あるドメインの最初の兆候を把握できます。

DNSにフォーカスすることは重要だ、ITジェネラリスト兼ネットワークアーキテクト Michael氏がX(旧Twitter)でツイートしたように:

DNSはセキュリティについて語るには奇妙な領域に思えるでしょう、DNSがフィッシングからC&Cボットネットトラフィックまであらゆる脅威ベクトルの最初の通信ステップであることを実感するまでは。

DNS Armorのドキュメントにはサービス運用について次のように説明している:プロジェクトに対してDNS脅威検出機能を有効にすると、DNS Armorはインターネット向けDNSクエリログを安全に、パートナーInfoBloxが提供するGoogle Cloudベースの分析エンジンに送信する。このエンジンは脅威インテリジェンスフィードとAIベースの行動分析を組み合わせて脅威を特定する。検出された悪意のある活動はDNS Armor脅威ログを生成し、ユーザーのプロジェクトに送信され、ユーザーが確認し対応できるようCloud Loggingに記録される。

(出典:Infoblox社ブログ投稿)

最後に、ユーザーはDNS Armorを、監視用仮想マシン不要でCloud DNSのパフォーマンスに影響を与えない、Googleによるマネージドサービスとしてデプロイできる。またユーザーは仮想PCに跨ってプロジェクトレベルでDNS Armorを有効化し、クラウドワークロード保護が必要な範囲を正確に制御できるようになる。